どうも、フリーランスエンジニアのMakotoです。

今回は、Azure(Microsoft Entra ID)のサインインオプションについて解説します。

どれも煩雑なID管理、パスワードによるサインインのリスクを軽減するための重要なオプションです。ぜひ、最後までお読みください。

という方はこちらの記事を先にチェックされることをオススメします!

それではいってみましょう!

シングルサインオン(SSO)とは?

シングルサインオン(Single Sign On)とは、一度の認証手続きによって複数のアプリケーションにサインインできる仕組みのことです。略して「SSO」と呼びます。

例えば、Azureポータルにサインイン後、あらたに資格情報を入力することなくAWSのマネージメントコンソールにサインインすることができます。

Microsoft Entra IDと連携可能なアプリケーションはギャラリーから選択することができ、AWSやGCPといった他社のパブリッククラウドや、SalesforceやDropBox Businessなどのビジネスでよく利用されるアプリケーションなどでシングルサインオンを実現することができます。

多要素認証(MFA)とは?

多要素認証(Multi-Factor Authentication)とは、

- 携帯電話にコードを入力する

- 指紋スキャンを行う

など、サインインプロセス中に追加で本人確認できるものをユーザーに求めて、複数の手段によって認証する仕組みのことです。略してMFAと呼びます。

MFAは、次の認証方法のうち2つ以上を要求することで成り立ちます。

- ユーザーが知っているもの (通常はパスワード)

- ユーザーが持っているもの (携帯電話やハードウェア キーなど)

- ユーザー自身 (指紋スキャンや顔面認識などの生体認証)

所持しているものや生体情報などの二次的な要素は攻撃者が容易に取得したり複製したりできるようなものではないため、セキュリティが向上します。

2つの要素を使った認証方式のことを特に 「2要素認証」とか「2段階認証」と呼びます。(厳密には2要素認証と2段階認証は言葉の定義が異なりますが、ここでは同じ扱いで話を進めます)

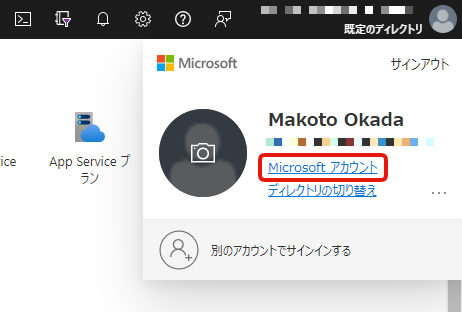

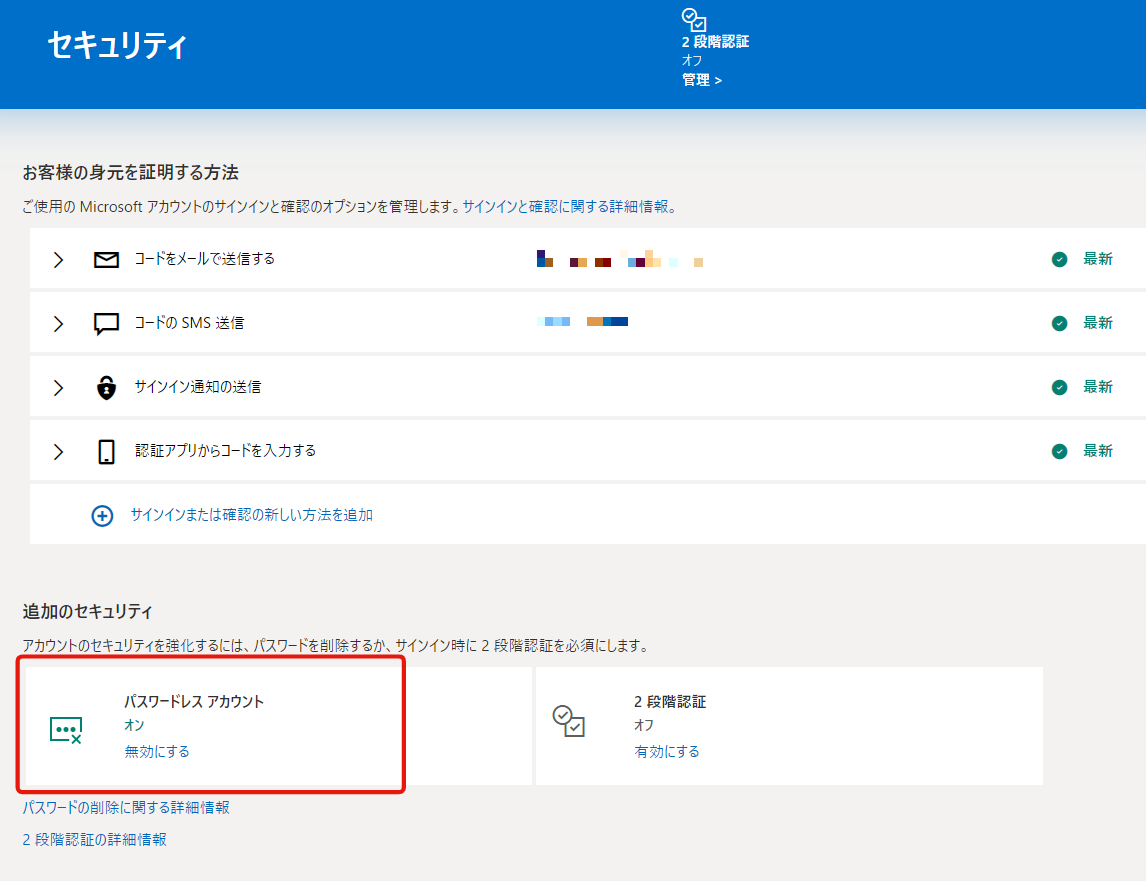

管理者アカウントの2段階認証を有効にするには、Microsoftアカウントのセキュリティ設定に移動します(公式ドキュメントも参考にしてください)

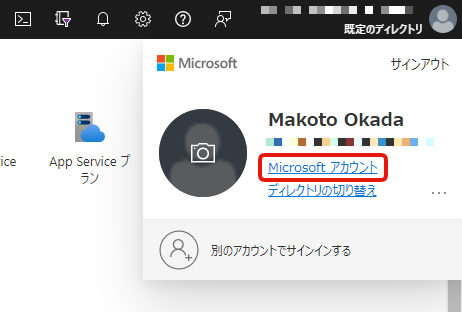

Azureポータル右上のアカウントメニューから「Microsoftアカウント」をクリック → セキュリティ → 2段階認証有効にする から辿ることもできます。

追加のセキュリティ > 2段階認証の中の「有効にする」のリンクから有効化することができます。後述する「パスワードレス」のON/OFFもこの画面から実施できます。

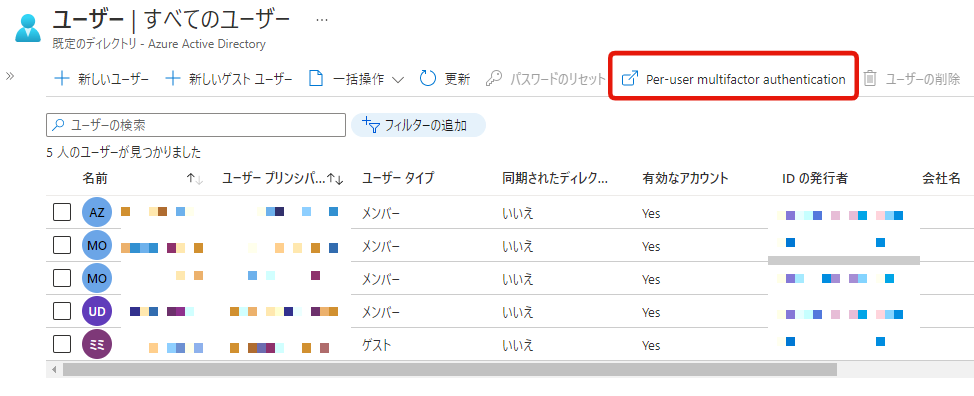

Microsoft Entra IDのユーザーのメニューにある「Per-user multifactor authentication」からユーザーごとに個別にMFAを有効化することもできます。

「Per-user multifactor authentication」をクリックすると以下のような画面になります。

その他、セキュリティの既定値群という構成済みの基本ルールや条件付きアクセスを使って、全てユーザーに対してMFAを強制することもできます。

セキュリティの既定値群はAZ-900試験では問われないと思われますので読み飛ばして頂いて構いません。MFAの導入パターンについて詳しく知りたい方は以下のブログ記事を参考にしてください。

パスワードレスとは?

パスワードレスは、その名の通りパスワードを入力せずに認証する仕組みです。パスワードを廃止(削除)し、より安全な方法で認証を行います。

そもそもパスワード自体をなくすので冒頭で解説したシングルサインオン(SSO)とは異なります。

パスワードレスの認証オプションには次のものがあります。

- Windows Hello for Business(生体認証)

- Microsoft Authenticator アプリ(認証アプリ)

- FIDO2 セキュリティ キー(ハードウェア キー)

FIDO2(ファイドツー)は認証規格の名前です。

多要素認証(MFA)の場合、認証アプリやハードウェアトークンなど事前セットアップが必要ですし、サインインのたびにMFAの認証を求められるとユーザーの利便性が落ちてしまいます。

パスワードレスはそういった課題を解決する次世代の認証技術として注目が高まっており、次のようなメリットがあります。

- パスワード漏洩によるリスク軽減

- ユーザーの利便性向上

- パスワード管理に関わるコスト低減

Microsoftアカウントのパスワードレスを有効化する手順は前述のMFAとあまり変わりありません。

ただし、Microsoft Entra IDのユーザー(組織アカウント)に対してパスワードレスを有効化するにはいくつかの前提条件があります。

AZ-900試験で細かい手順を問われることはないため、概要を知っていれば十分でしょう。

パスワードレスを有効化する手順の詳細は以下の公式ドキュメントを参照してください。

まとめ

今回はAzure(Microsoft Entra ID)のサインインオプションについて解説しました。それぞれのサインインオプションをまとめると次の表のような形になります。

| サインインオプション | 説明 |

|---|---|

| シングルサインオン(SSO) | 一度の認証で複数のアプリケーションにサインイン |

| 多要素認証(MFA) | 2つ以上の要素の組み合わせでサインイン |

| パスワードレス | パスワードを入力せず生体認証や所持情報でサインイン |

こういった認証オプションはAzureに限らず世の中のサービスに浸透していますので、試験対策のみならず、これらの違いをしっかりと理解して活用していきましょう。

それでは、また。