【AZ-900】Microsoft Entra IDとは?オンプレミスADとの違いも解説!

どうも、フリーランスエンジニアのMakotoです。

今回は、Microsoft Entra ID(旧Azure AD)について解説します。

混乱しがちなオンプレミスで利用されるActive Directoryとの違いについても解説します。ぜひ、最後までお読みください。

それではいってみましょう!

Azure ADは2023年10月に「Microsoft Entra ID」という名前に変わりました。名前が変わっただけで機能に変更はありません。詳細は Azure AD is Becoming Microsoft Entra ID の記事をご覧ください。

管理者アカウントはどこに登録される?

本題に入る前にAzureの管理者アカウントについて触れておきます。

Azureを契約するには「Microsoftアカウント」が必要です。

無料アカウントを作成してサインアップを行う記事でも、最初にMicrosoftアカウントを作成する手順でご紹介しています。

Azureを契約すると、このMicrosoftアカウントは管理者の権限を持った初期ユーザーとして登録され、Azureポータルにサインインしてリソースを作成したり新たなユーザーを追加したりすることができます。Linuxでいうrootユーザー、WindowsでいうAdministratorみたいなものですね。

さて、この管理者アカウント(Microsoftアカウント)はどこに登録されるのでしょうか?

正解は、Microsoft Entra IDの中に登録されます。

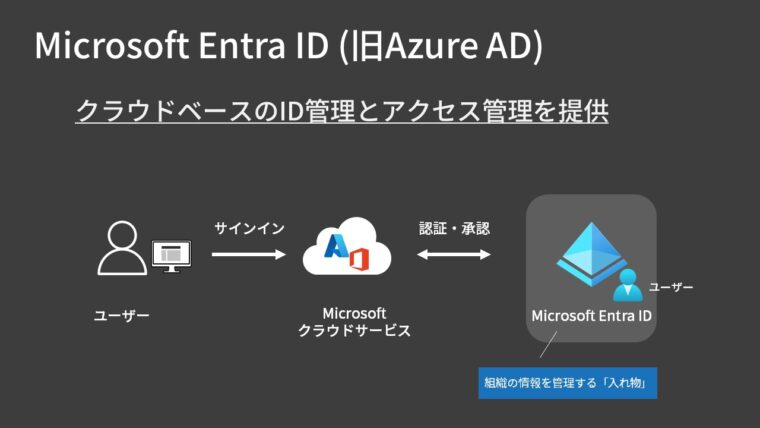

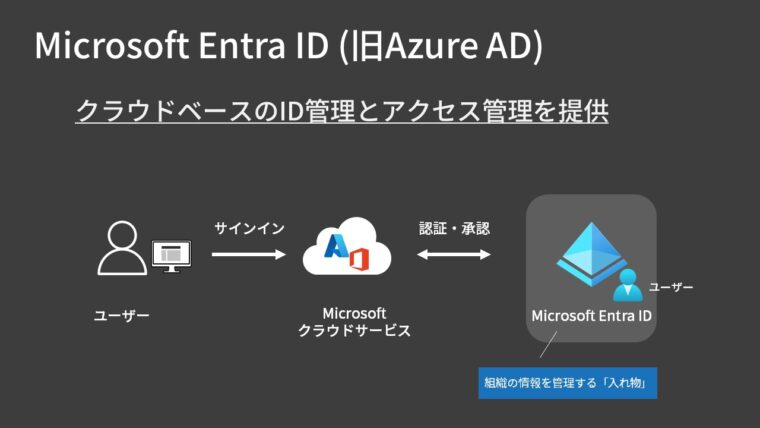

Microsoft Entra IDとは?

Microsoft Entra ID(旧Azure AD)は、クラウドベースのID管理とアクセス管理を提供するサービスです。

ユーザーやデバイスなど組織の情報を管理する「入れ物」の役割を持ちます。

初めは「ユーザー(人)の入れ物 = ユーザー管理の仕組みなんだな」くらいの理解でOKです。以降もユーザー前提で解説します。

ID管理/アクセス管理とは、どこの誰なのか?を認証し、何に対してどんなことができるのか?を承認する(許可/拒否)するための仕組みです。

Microsoft Entra IDには次のような特徴があります。

- クラウドベースなので新たにサーバを構築する必要がない

- 無料のFreeプランのほか、有償のPremium P1、Premium P2など4つのエディションがある(FreeプランにはSLAの設定はない)

- Azure以外にも、Microsoft 365、Dynamic 365などMicrosoftのパブリッククラウドサービスの認証基盤として利用される

- 従来のオンプレミスにおけるActive Directoryとはまったく別のサービス(後述)

AzureポータルにユーザーIDとパスワードを入力してサインインしている裏では、実はMicrosoft Entra IDが使われているのです。

認証と承認

Microsoft Entra IDはユーザーなどのIDを管理し、認証および承認の機能を提供します。

この「認証」と「承認」という用語はアクセス管理の文脈でよく登場します。その違いについて見ていきましょう。

認証

認証とは、リソースにアクセスするユーザーの身元(誰なのか/資格情報)を確認するプロセスです。一言でいうと「本人確認」です。

認証の方法は大きく次の3つに分類されます。

- パスワードなどの知っていることを使う

- 携帯電話(電話/SNS)などの持っているものを使う

- 顔や指紋などの生体情報(身体的特徴)を使う

承認(認可)

承認とは、認証されたユーザーにアクセス権(何ができるか)を付与したり、アクセスを認めるか否かを決定するプロセスです。認可と呼ぶこともあります。

どのリソースに対して何を許可するか、例えば「仮想マシンの起動/停止を許可する」といったように対象リソースと許可する操作の組み合わせによって成り立ちます。

認証

アクセスするユーザーの身元を確認

承認(認可)

認証されたユーザーまたはサービスにアクセス権を付与・アクセス可否の決定

テナントとディレクトリ

Microsoft Entra IDは、Azureを契約すると裏で自動的に作成されます。

正確にはMicrosoft Entra IDの「テナント」の中に「ディレクトリ」が作成され、このディレクトリの中に「ユーザー」が登録されます。

テナントとディレクトリは1対1の関係なので、これを区別せずに呼ぶことも多いです(非常にややこしい。。)

テナントは組織を区分けし、ディレクトリの中にユーザーやデバイス、アプリケーションなどIDを持たせる要素を登録しますが、正直、この違いを厳密に理解する必要はないような気もしています。

AZ-900試験の対策としてはEntra ID関連の用語として登場する、くらいの認識で良さそうです。

もし会社でMicrosoft 365をお使いの場合は、Microsoft Entraテナントはすでに作成されているはずです。

その上でAzureを契約する場合は、Microsoft 365の管理者アカウントでAzureのサインアップを完了させることで、Microsoft EntraテナントにはMicrosoft 365とAzureの2つのクラウドサービスが関連付けられることになります。

オンプレミスのActive Directoryとの違い

Active Directory Domain Services(ADDS)

オンプレミスで利用されるActive Directoryは正式には「Active Directory Domain Services」という名称で、略してADDSと呼ばれることもありますが単にADと呼ぶことのほうが多いです。

区別しやすいように「オンプレミスの」と書きますが、「Windows Serverの機能の」と表現したほうが正確かもしれません。

オンプレミスのAD(ADDS)の経験がある人にとって

と疑問に思うかもしれません。

IDを認証するという点では同じなのですが、その目的やネットワーク構成、プロトコルなどが異なります。名前が似てますが全くの別物で互換性はありません。

| Microsoft Entra ID (旧Azure AD) | オンプレミスのAD | |

|---|---|---|

| 目的 | クラウドサービスの認証 | 社内リソースの認証 |

| ネットワーク | インターネット | イントラネット |

| 想定するセキュリティモデル | ゼロトラスト | ネットワーク境界型 |

| プロトコル | SAML、OpenID、OAuth | LDAP、Kerberos |

その場合はイントラネット(社内ネットワーク)がAzureのVNET上に変わっただけで、仕組みとしてはオンプレミスのAD(ADDS)と同じです。ドメインコントローラーがAzure 上に存在している形ですね。

Microsoft Entra Domain Services

更にややこしいことに、AzureにはオンプレミスのAD(ADDS)のPaaS版のサービスである「Microsoft Entra Domain Services」があります。(旧Azure AD Domain Services)

マネージドサービスのためハードウェアやOSの管理が不要で、仮想マシンを立てなくてもドメインコントローラーの機能が使えます。

MicrosoftのIDを管理するサービス(ディレクトリサービス)には、大きく次の3種類があることがわかります。

- Microsoft Entra ID

- ADDS(オンプレミスの物理サーバやAzure VM)

- Microsoft Entra Domain Services(ADDSのPaaS版)

Azureが提供するディレクトリサービスとして次の2種類がある点をおさえておきましょう。

- Microsoft Entra ID(旧Azure AD)

- Microsoft Entra Domain Services

Microsoft Entra Domain ServicesはWindows ServerのActive Directoryと互換性がありますがいくつかの制約もあり、オンプレミスのADを完全に置き換えるものではありません。詳細は「Azure AD Domain Services の利用シナリオ」のブログ記事を参考にしてください。

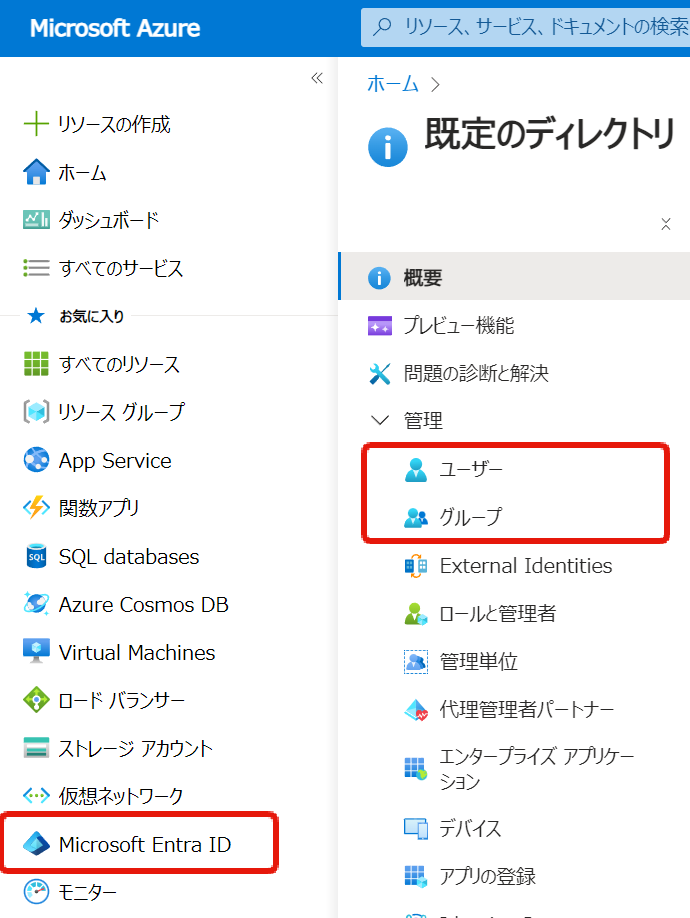

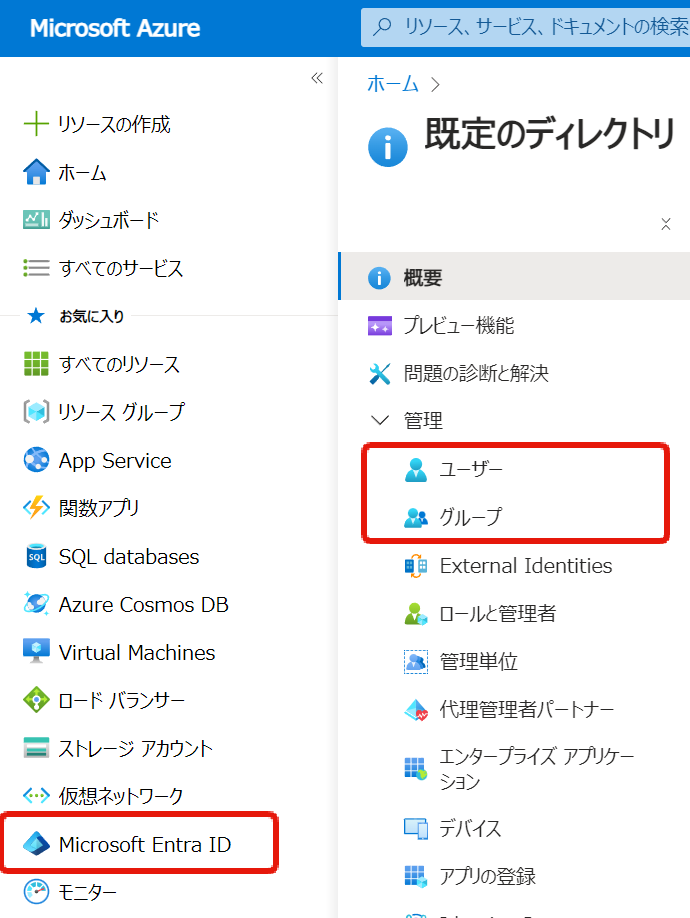

ユーザー・グループの作成

組織でAzureを利用するには最初にユーザーを作成する必要があります。日常のタスクでは管理者アカウントは基本的に使いません。

Microsoft Entra IDのメニューにある「ユーザー」からユーザーを新規作成することができます。

また「グループ」に所属させてユーザーをひとまとめにすることで、アクセス権やライセンスの付与を効率化できます。

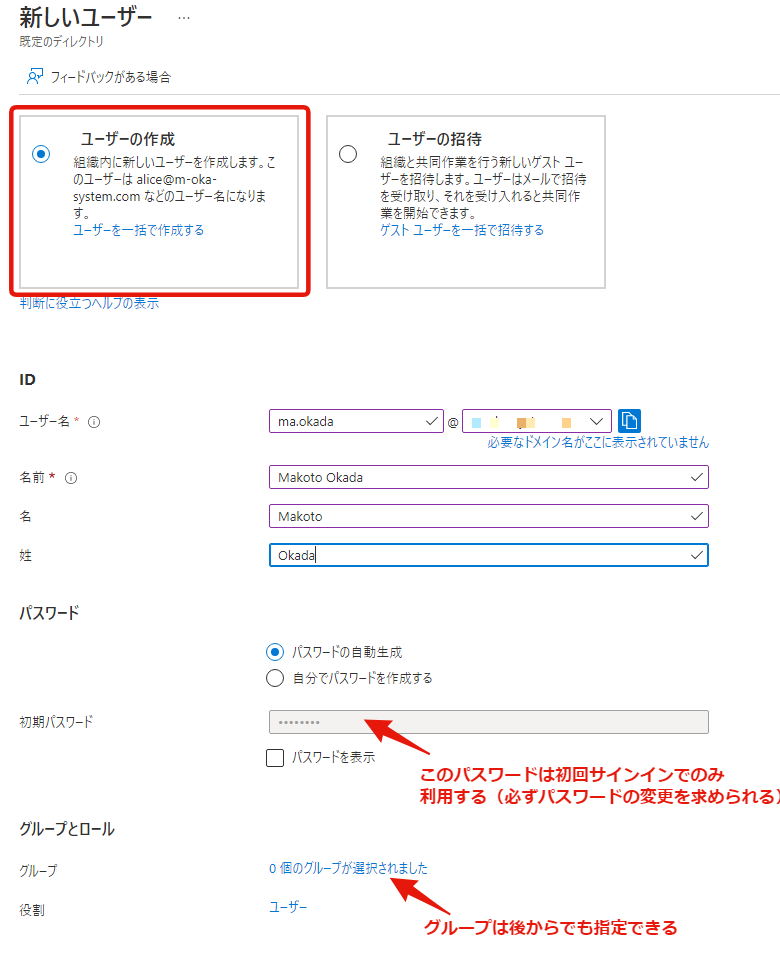

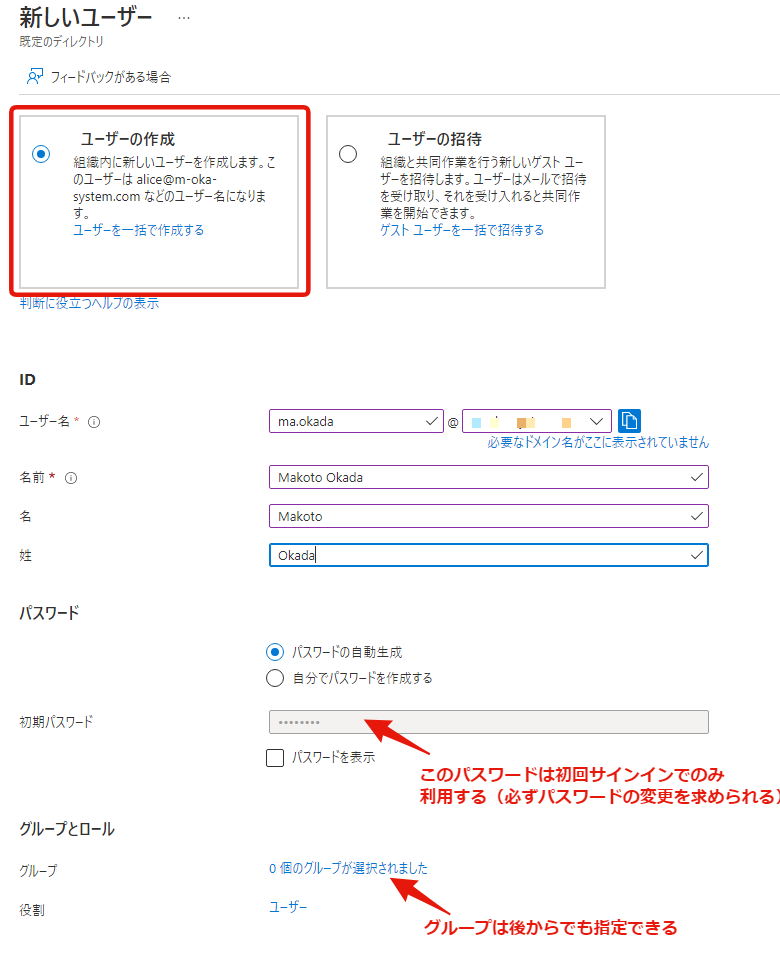

ユーザーの作成

ユーザーを開くとすべてのユーザー一覧を確認できます。後述する「ゲストユーザー」を招待した場合は「ユーザータイプ」がゲストになります。

ユーザーを作成するには「新しいユーザー」をクリックします。

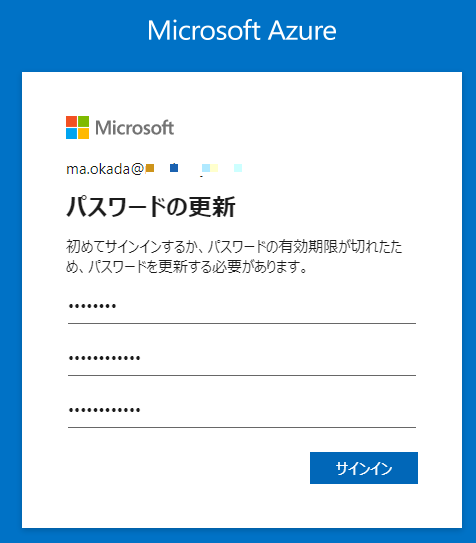

ユーザー名やパスワードを登録します。ここで登録するパスワードはあくまで「初期パスワード」なので、初回サインインの時に必ず変更することになります。

また、ユーザー作成時にグループを指定できますが、あとからグループに追加することもできます。

ユーザーID、初期パスワード入力後、パスワードを更新してサインインします。

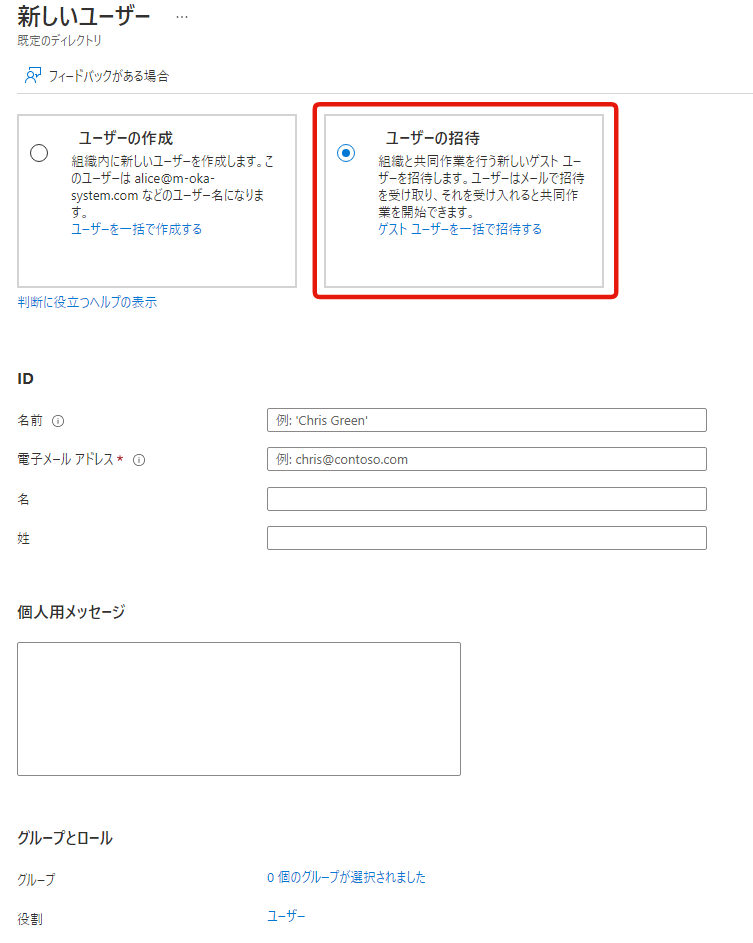

ゲストユーザーの招待

ユーザー一覧画面で「新しいゲストユーザー」を押すと外部のユーザーを招待できます。逆に言うと、左側の「ユーザーの作成」は組織内のユーザーを作成する用途です。

ユーザー企業がシステムの構築を依頼したシステム会社(SIer)などの協力会社を招待して、共同で開発を進める場合などにこの方法でユーザーを登録します。

会社のメールアドレスやGmailなどのソーシャルアカウントを入力し招待すると、その人あてに招待メールが届き、承諾するとMicrosoft Entra IDに登録され、そのメールアドレスでAzureポータルにサインインできるようになります。

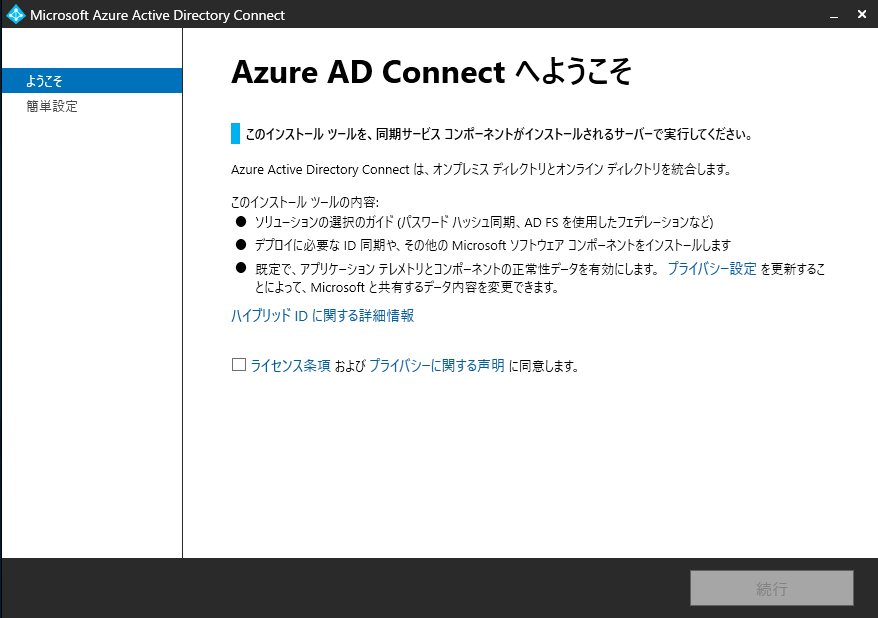

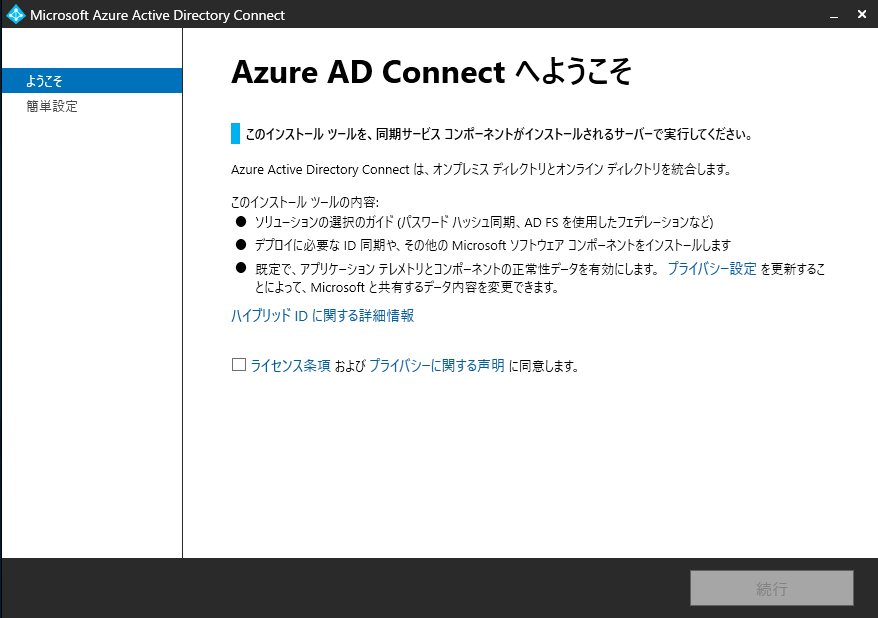

オンプレミスのADから同期

すでにオンプレミス環境にActive Directoryがある場合、Microsoft Entra Connect(旧Azure AD Connect)を使ってオンプレADに登録されているユーザーやグループなどのオブジェクトをMicrosoft Entra IDに同期させることができます。

Microsoft Entra ConnectはオンプレミスのADサーバにインストールして構成します。

同期させるとオンプレミスに登録してあるIDでAzureにもサインインできるようになります。

オンプレミスとAzureを統合したハイブリッド環境でIDを利用する場合の手段として覚えておきましょう。

Microsoft Entra Connect

オンプレミスのActive DirectoryをMicrosoft Entra IDに同期させる場合に利用する

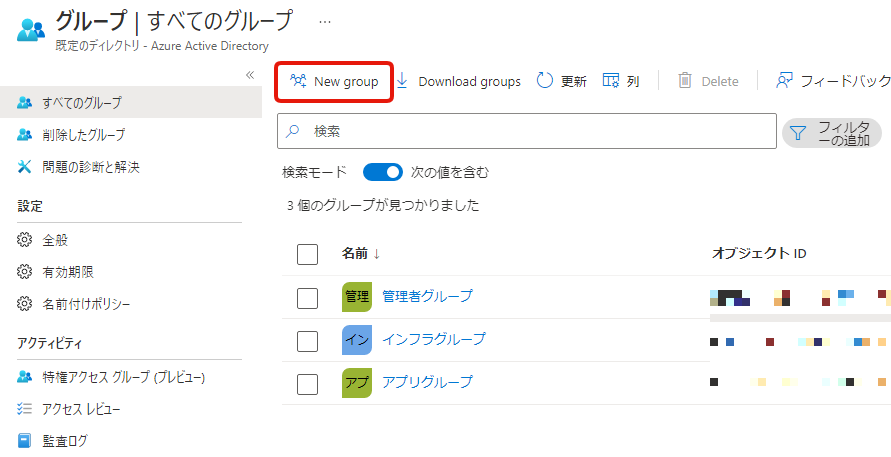

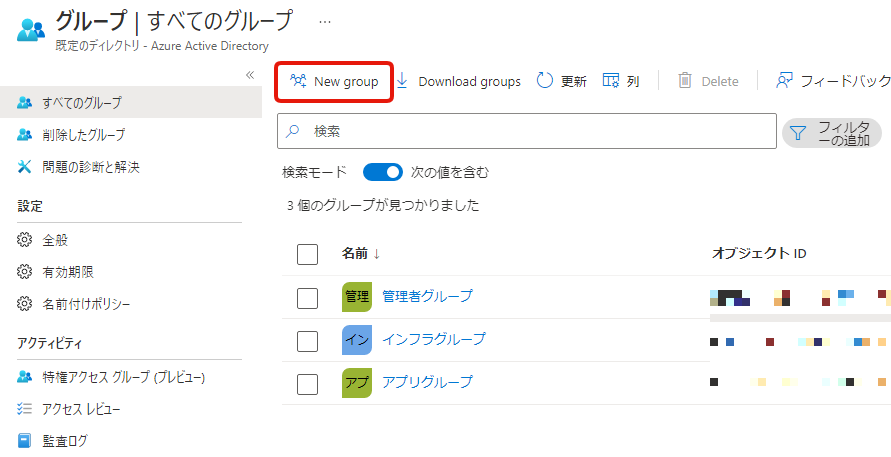

グループの作成

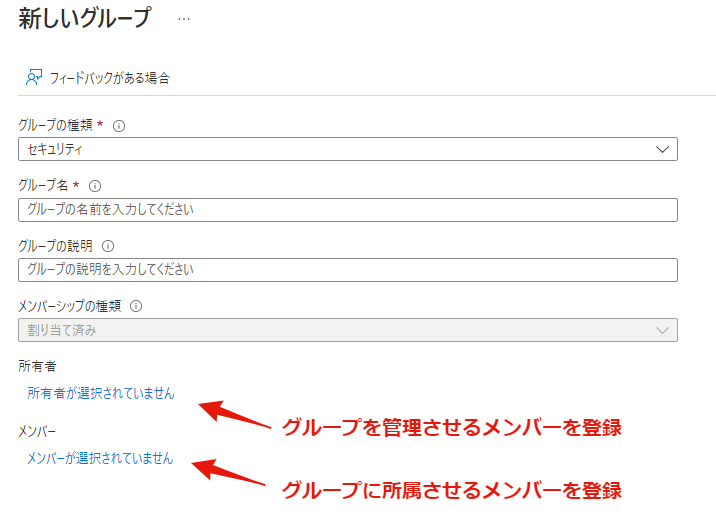

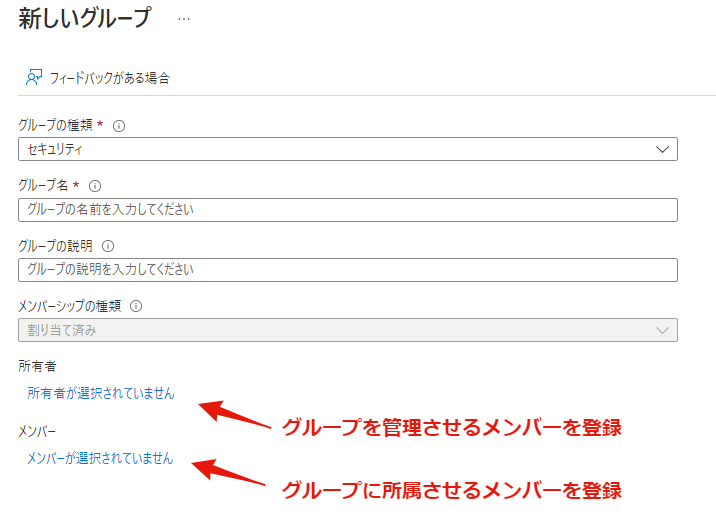

グループのメニューではすべてのグループが一覧表示され、「New group」から新規作成できます(たまに英語表記になります。。)

グループ名などを入力して作成します。

- グループの種類

- セキュリティ:Azureリソースへのアクセス管理で利用

- Microsoft 365:M365のツールへのアクセス管理(コラボレーション)で利用

- 所有者

- このグループを管理させるメンバーを登録(任意)

登録がなくても管理者アカウントで管理可能

- このグループを管理させるメンバーを登録(任意)

- メンバー

- このグループに所属させるメンバーを登録

まとめ

今回はMicrosoft Entra IDについて解説しました。AZ-900試験の対策としてMicrosoft Entra IDのポイントをまとめると次のとおりです。

- Microsoft Entra IDはMicrosoftのパブリッククラウドサービス共通の認証基盤である

- 無料で利用できるFree、有償ライセンスのPremium P1、P2などがある

- ディレクトリサービスには次の3種類がある

- Microsoft Entra ID(旧Azure AD)

- Active Directory Domain Services(ADDS)

- Microsoft Entra Domain Services(旧Azure AD Domain Services)

- ゲストユーザーとして外部のユーザーを招待することもできる

加えて、サブスクリプションとMicrosoft Entra IDの関係も重要です。こちらの記事もあわせてチェックしてみてください。

それでは、また。